Tags: Cyberwar

Cyberwar

Mit dem Hebel „Cyberwar“ werden Milliarden öffentlicher Gelder in Richtung sich werbewirksam präsentierender Startups und IT-Konzerne und neuer Bürokratien umverteilt. Um security by design, um offenen Quellcode und Freie Software geht es dabei selten.

Lustig:

8. April 2024 | Markus Euskirchen

„… man muss sich ganz schön einschränken wenn krieg ist“. Das wussten die Goldenen Zitronen schon 1994 auf ihrem Album das bißchen Totschlag. Das gilt jedoch nicht für alle. Wer sich im Krieg nicht einschränken muss, ist die Rüstungsindustrie. Die darf ihren ganzen alten Schrott ausmotten und aufs Schlachtfeld werfen. Gegen Milliarden an Steuergeldern, für die dann eben keine Schulen betrieben, Krankenhäuser subventioniert werden. Und noch einmal kassiert die Kriegswirtschaft dann bei der Neu-Aufrüstung mit modernen Waffensystemen. Geld ist ja genug da. Nur dann nicht mehr für sozial-ökologische Transformation, öffentlichen Wohnungsbau, der allen zugute kommt, die eine Wohnung brauchen oder eine vernünftige Verkehrswende usw.

Weiterlesen

Tags: Cyberwar, Industrie, Industrie 4.0, Krieg, Rüstung

Algorithmisierung: Das vermeintlich technisch neutrale Treiben von Big Tech (RLS-Studie)

6. Dezember 2022 | Axel Gehring

Die RLS-Studie „Big Tech Goes to War. Uncovering the growing role of US and European technology firms in the military–industrial complex“ ist nun erschienen. Und ich freue mich auf das baldige Erscheinen der deutschen Übersetzung. Noch vor Beginn des großen Krieges in Osteuropa hatte ich mit Stephanie Verlaan und Lucas Maaser über die Möglichkeit einer Studie gesprochen, die sich mit der Frage auseinandersetzt, wie auf der Ebene der Unternehmen eigentlich die Algorithmisierung der Kriegführung vorangetrieben wird: Welche Dynamiken wirken in ihnen, wie erleben es Beschäftigte, die dachten, sie würden für zivile Zwecke arbeiten? Konkret geht es um die Zusammenarbeit zwischen Pentagon und eigentlich auf primär zivile Märkte orientierte Big-Tech-Unternehmen. Weiterlesen

Die RLS-Studie „Big Tech Goes to War. Uncovering the growing role of US and European technology firms in the military–industrial complex“ ist nun erschienen. Und ich freue mich auf das baldige Erscheinen der deutschen Übersetzung. Noch vor Beginn des großen Krieges in Osteuropa hatte ich mit Stephanie Verlaan und Lucas Maaser über die Möglichkeit einer Studie gesprochen, die sich mit der Frage auseinandersetzt, wie auf der Ebene der Unternehmen eigentlich die Algorithmisierung der Kriegführung vorangetrieben wird: Welche Dynamiken wirken in ihnen, wie erleben es Beschäftigte, die dachten, sie würden für zivile Zwecke arbeiten? Konkret geht es um die Zusammenarbeit zwischen Pentagon und eigentlich auf primär zivile Märkte orientierte Big-Tech-Unternehmen. Weiterlesen

Tags: Algorithmen, Big Tech, Cyberwar, Frieden, Krieg, Rüstung

Cyber Cyber – lassen wir uns nicht cybern!!

21. Juli 2022 | Markus Euskirchen

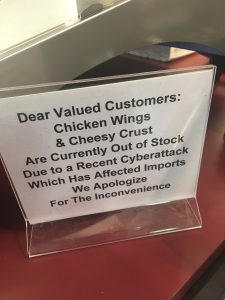

via twitter

Derzeit ist überall Digitalisierung. In fast allen bis vor kurzem nicht digital überbauten gesellschaftlichen Bereichen hält irgendwie die Digitalisierung Einzug. Damit wird auch IT-Sicherheit in Bereichen zum Thema, die bisher noch nicht digital angreifbar waren. Cyberangriffe allerorten. Neulich waren die Chicken Wings aus: Cyberangriff. Kann man nix machen. Cyber mag für den einen oder die andere immer noch aufregend und nach Neuland klingen. Mit dem Hebel „Cyberwar“ werden Milliarden öffentlicher Gelder in Richtung sich werbewirksam präsentierender Startups und IT-Konzerne und neuer Bürokratien umverteilt. Produziert wird dort dann Pseudo-Sicherheit à la IT-Sicherheitskennzeichen (etwas nach unten scrollen, dort machen sie immerhin transparent, was das „Sicherheitskennzeichen“ nicht kann…).

Aber IT-Sicherheit ist kein neues Thema. Streng genommen sind die mathematischen Grundlagen von IT-Sicherheit nicht einmal ein digitalistisches Thema. Zum Beispiel das Kerckhoffs’sche Prinzip: Im Jahr 1883, lange vor der Existenz jeder automatischen Rechenmaschine, formulierte der niederländische Sprachforscher Auguste Kerckhoff dieses bis heute gültige grundlegende Gesetz der Wissenschaft von der Verschlüsselung („Kryptographie“). Es besagt, dass die Sicherheit eines Verschlüsselungsverfahrens nicht auf der Geheimhaltung der Art und Weise der Verschlüsselung („Verschlüsselungsalgorithmus“) beruht, sondern auf der Geheimhaltung lediglich des Schlüssels (bzw. der Kombination aus Schlüssel und Passwort). Weiterlesen

Tags: Cyberwar, Keimform, me-pick, Open Source

Aha, jetzt ist es also raus, wofür sie die Seuche beim Schopfe packen wollen: Grundrechte nur noch gegen einwandfreien Seuchenpass, sprich digitale Identität. Ein fälschungssicheres digitales Verzeichnis des je eigenen sozialen Profils und der biographischen Zeitleiste einer Person soll die Virenfreiheit belegen, kann aber viel mehr. Auf der Basis der anfallenden Daten würden Lebensläufe und Sozialprofile endgültig und eindeutig quantifizierbar. Was quantifizierbar ist, ist nach „objektiven“ Kriterien bewertbar und in letzter Konsequenz verkäuflich und handelbar.

Heise, der größte deutschsprachige Technikverlag, quasi der Spiegel fürs Ingenieurswesen, berichtet vom Stand der Dinge:

Gegen Bürger, die „nachweisen, dass sie nach dem Stand der medizinischen Wissenschaft die übertragbare Krankheit, wegen der Schutzmaßnahmen getroffen werden, nicht oder nicht mehr übertragen können“, sollen Grundrechtseinschränkungen nach § 28 Abs. 1 IfSG (Infektionsschutzgesetz) nicht angeordnet werden dürfen. Quelle

Tags: Cyberwar, Datenschutzbewegung, Gesundheit, me-pick

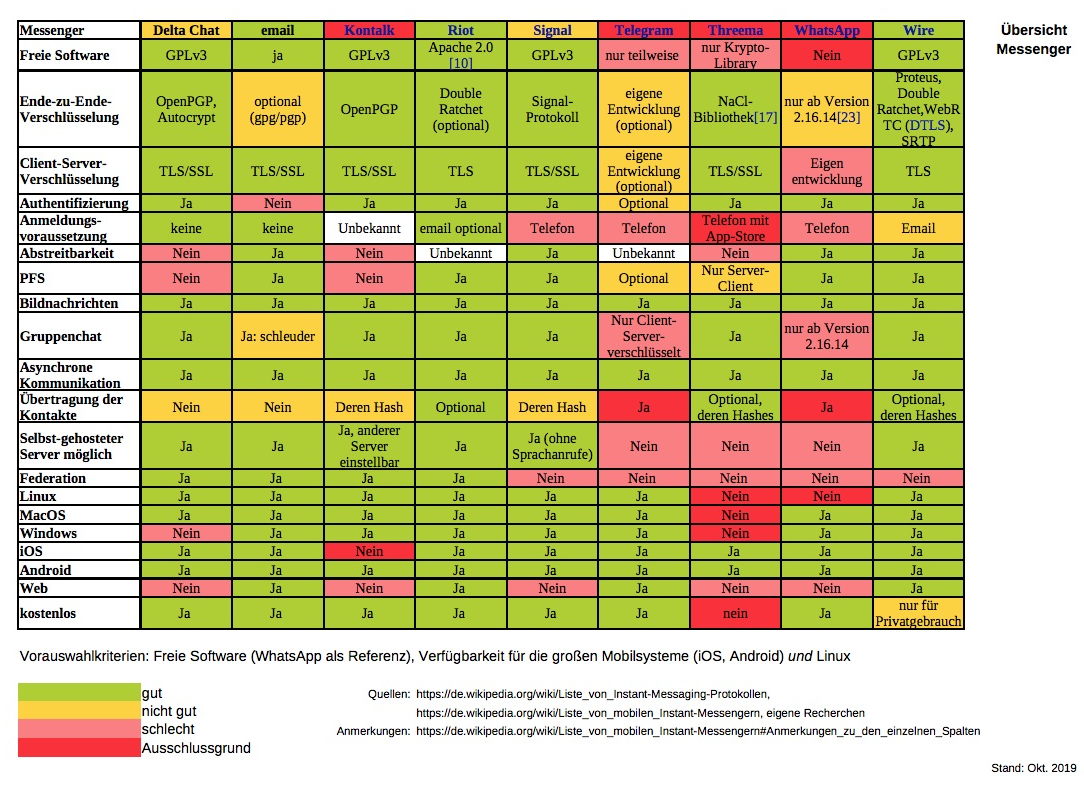

Messenger: Welchen hätten Sie den gerne?

7. Oktober 2019 | Markus Euskirchen

Der soziale Druck nimmt zu: Immer wieder droht mir Ausschluss aus dem sozialen Zusammenhang, wenn ich nicht bereit bin, mir ein Smartphone anzuschaffen, den einen oder anderen Messenger zu installieren und darüber ständig erreichbar zu sein. Mir geht es hier heute aber nicht um die Problematik der dauerhaften Erreichbarkeit, die mittlerweile nicht nur von Arbeitgebern mehr oder weniger subtil erwartet wird, sondern von allen. Auch geht es mir diesmal nicht um die Wanzenhaftigkeit der Geräteklasse Smartphone. Stasi war ein Witz dagegen.

Der soziale Druck nimmt zu: Immer wieder droht mir Ausschluss aus dem sozialen Zusammenhang, wenn ich nicht bereit bin, mir ein Smartphone anzuschaffen, den einen oder anderen Messenger zu installieren und darüber ständig erreichbar zu sein. Mir geht es hier heute aber nicht um die Problematik der dauerhaften Erreichbarkeit, die mittlerweile nicht nur von Arbeitgebern mehr oder weniger subtil erwartet wird, sondern von allen. Auch geht es mir diesmal nicht um die Wanzenhaftigkeit der Geräteklasse Smartphone. Stasi war ein Witz dagegen.

Ich will mit einer tabellenartigen Gegenüberstellung von Messengern (PDF) die Debatten rationalisieren, die immer dann aufkommen, wenn die Kommunikation in einer Gruppe neu gestiftet werden soll und die gemeinsame Plattform noch verhandelbar ist, z.B. wenn das Kind in den Kindergarten kommt oder in die Schule und sich die Eltern eine Möglichkeit für Verabredungen schaffen wollen. Also für sich neu etablierende, abgeschlossene, kleinere bis mittelgroße Gruppen. Das Fazit vorneweg: Nur die beiden Messenger Wire und Riot erfüllten alle Kriterien für eine halbwegs vernünftige und barrierefreie Kommunikation. Weiterlesen

Tags: Android, Cyberwar, Digitale Selbstverteidigung, Hands-On, Infrastruktur, me-pick, Messenger, Open Source, Plattformen, Schule, Social Media

[Edit 16.3.2020: Unter dem Druck von Corona zu Home Office und angesichts des mehrmaligen Zusammenbruchs der Server von Microsoft Teams: Hinweis auf Jitsi hinzugefügt.]

[Edit 16.3.2020: Unter dem Druck von Corona zu Home Office und angesichts des mehrmaligen Zusammenbruchs der Server von Microsoft Teams: Hinweis auf Jitsi hinzugefügt.]

[Edit 28.3.2020: Zoom entfernt Facebook-Tracker aus iOS-App. Von der Datenübermittlung an Facebook will der Hersteller der Videokonferenz-Software Zoom nichts gewusst haben.]

[Edit 14.5.2020: Profiteur des Lockdown. Weltweit wird per Zoom konferiert, debattiert, geplaudert. Aber wie sicher sind die Daten? Susanne Lang im Neuen Deutschland vom 9.5.20]

[Edit 15.5.2020: Wer seine Konferenzen eher in Richtung Lehr- und Präsentationsbetrieb treiben will, für den oder die empfiehlt sich mittlerweile BigBlueButton. Das Open-Source-Werkzeug erfüllt alle technischen, politischen und datenschutzrechtlichen Voraussetzungen, die ich hier im Folgenden anmahne. Ein Server kann unter eigener Kontrolle betrieben werden, für die Teilnahme reicht ein moderner Browser. Ausprobieren lässt sich das ganze bei Darmstädter Verein Computerwerk e.V. (Nebenbei zeigt der Footer von deren Webseite, dass es auch anders geht als Twitter, nämlich: Mastodon!), kaufen lässt sich BigBlueButton als Dienstleistung für einzelne Treffen oder Konferenzen oder gleich in Form eines eigenen Servers bei dem Hamburger Genossenschaftsbetrieb Hostsharing.]

[Edit Dezember 2020: golem.de schreibt: „Neben der FTC ist auch eine Klage von Verbraucherschützern in den USA anhängig, die Zoom vorwerfen, ihre Nutzerschaft mit den Aussagen zur nicht vorhandenen Ende-zu-Ende-Verschlüsselung getäuscht zu haben. Zoom hat mittlerweile auf die Vorwürfe reagiert und tatsächlich eine optionale Ende-zu-Ende-Verschlüsselung implementiert.“ Ich ergänze: Wer sich einer Firma anvertraut, die ihre Kundschaft schon einmal so belogen hat und den Quellcode ihrer Serversoftware immer noch nicht offenlegt, der ist selber schuld. Wer als Arbeitgeber oder als Entscheider in einer Bildungsinstitution auf Zoom setzt, droht seine Fürsorgepflicht zu verletzen und sollte sich der möglichen Rechtsfolgen bewußt sein.]

[Edit März 2021: fosdem, die große europäische freie-software-konferenz hat mit über 33.000 (in worten: dreiunddreißigtausend) teilnehmer_innen getagt – mit matrix und jitsi. geht nicht gibts also nicht. bzw.: alles nur eine frage der infrastruktur.]

Videokonferenzen sind zu begrüßen. Sie sind allemal besser als Meeting-Jetset per Flugzeug. Allerdings sollten wenigstens wir – in diesem Text meint das „wir“ die Mitarbeiter_innenschaft der RLS – Wert legen auf die Auswahl der Werkzeuge, für die wir uns dabei entscheiden. Wenn wir Catering buchen, dann achten wir ja auch darauf, dass wir als Linke im weitesten Sinne unsere politischen und moralischen Prinzipien möglichst widerspruchsarm in unsere Alltagspraxis, sprich: Auftrags- und Mittelvergabe einfließen lassen. Die Zutaten sollten regional und bio sein, das Menü barrierefrei auch für Menschen mit Nahrungsmittelunverträglichkeiten. Auch das Unternehmen sollte eher klein als groß und regional verankert sein, so dass wir sehen können, ob und dass die Mitarbeiter_innen zu vernünftigen Bedingungen arbeiten können. Wir beauftragen gerne Unternehmen mit Migrationshintergrund, damit die Umverteilung der Mittel, die wir zu vergeben haben, nach unten seitlich geht. Weiterlesen

Tags: Algorithmen, Cyberwar, FOSS, Infrastruktur, me-pick, Netzökonomie, Plattformen

Digitale Selbstverteidigung am Regen

20. August 2018 | Markus Euskirchen

Nicht mal ins Flussbad musste ich, sondern einfach nur über die Straße, um im schifffahrtsfreien Regen meine „Bahnen ziehen“ zu können. Gelegenheit dazu hatte ich vor und nach meinem Vortrag zum Thema „Open Source, Freie Software – Conditio sine qua non für digitale Selbstverteidigung“ im Rahmen der Ferienakademie des Cusanuswerks, die unter dem Titel „Cyber war’s. Sicherheit in einer digitalisierten Welt“ lief. In der Diskussion ging es um praktische Aspekte (vgl. die Tischvorlage), um die Frage „Was tun?“ (vgl. dazu „Die Welt hacken„) und um immer wieder zu diskutierende Einwände im Zusammenhang mit Mythen und Fakten zu Überwachung und digitaler Selbstverteidigung (so der Titel der einschlägigen rls-Broschüre aus der Reihe argumente).

Tags: Big Data, Cyberwar, Digitale Selbstverteidigung, Hacking, Hands-On, Keimform, Privacy, Veranstaltung, Verschlüsselung

Jetzt auch: „Smartes“ Töten

19. Dezember 2017 | Markus Euskirchen

In den Waffenschmieden und Denkfabriken der NATO und sicher auch darüber hinaus findet seit einigen Jahren eine weitgehend vor der Öffentlichkeit verborgene Entwicklung autonomer Waffen statt. Sie sollen so programmiert werden, dass sie in der Luft, auf dem Boden, auf und unter Wasser eigenständig Ziele finden und zerstören können. Insbesondere sollen sie Zielpersonen auf der Datengrundlage von Personenprofilen aus den sog. Sozialen Netzwerken selbst bestimmen und damit autonom über Leben und Tod entscheiden können, wie ein verstörendes Video demonstriert. Bereits seit 2012 gibt es die internationale Kampagnenorganisation „Campaign to Stop Killer Robots“ gegen diese Entwicklung, die zuletzt im November 2018 anlässlich des UN-Konvents zur Begrenzung konventioneller Waffen aktiv wurde, um das Thema dort dauerhaft auf die Tagesordnung zu setzen. Die internationale Tagung zu Frieden und Gerechtigkeit der RLS unter dem Titel „Drumpfs Weltunordnung und linke Alternativen“ findet am 26. und 27. Januar 2018 in Berlin statt.

Materialien für die RLS-Friedenskonferenz Ende Januar 2018

Tags: Algorithmen, Big Data, Cyberwar, Drohnen, KI, Krieg, Roboter, Rüstung

Kriegstreiber im Cyberwar

30. März 2016 | Markus Euskirchen

Mittlerweile ist klar: Die Bundeswehr bereitet auch Cyberattacken vor. Das geht aus einem Sachstandsbericht des Verteidigungsministeriums an den Verteidigungsausschuss des Bundestages hervor, den netzpolitik.org veröffentlichte. Einen bürger- und verfassungsrechtlich orientierten, computertechnisch informierten Einstieg zum Thema Cyberkriegstreiberei der Bundesregierung, der zuständigen Ministerin und ihrer Truppe liefern die Stichworte Bundeswehr und Cyberangriffe auf netzpolitik.org. Die Schlacht um die Hoheit auf den Plakatwänden ist schon im Gange (mehr dazu). Eine Analyse der Militarisierung der kryptologischen Forschung in der BRD liefert die Informationsstelle Militarisierung (IMI).

Mittlerweile ist klar: Die Bundeswehr bereitet auch Cyberattacken vor. Das geht aus einem Sachstandsbericht des Verteidigungsministeriums an den Verteidigungsausschuss des Bundestages hervor, den netzpolitik.org veröffentlichte. Einen bürger- und verfassungsrechtlich orientierten, computertechnisch informierten Einstieg zum Thema Cyberkriegstreiberei der Bundesregierung, der zuständigen Ministerin und ihrer Truppe liefern die Stichworte Bundeswehr und Cyberangriffe auf netzpolitik.org. Die Schlacht um die Hoheit auf den Plakatwänden ist schon im Gange (mehr dazu). Eine Analyse der Militarisierung der kryptologischen Forschung in der BRD liefert die Informationsstelle Militarisierung (IMI).

Tags: Bundeswehr, Cyberwar