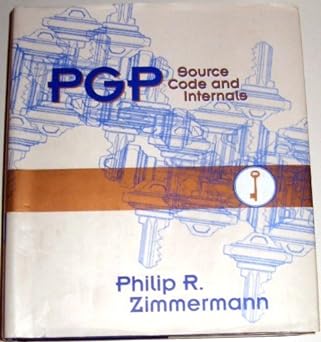

Abgedruckt in diesem Buch konnte der PGP-Code trotz Exportverbotes für Computerprogramme mit starker Verschlüsselung aus den USA legal in die Welt gebracht werden. Heute ist das Buch ein Sammlerstück der Computergeschichte, Straßenpreis ca. 3.000 US-$.

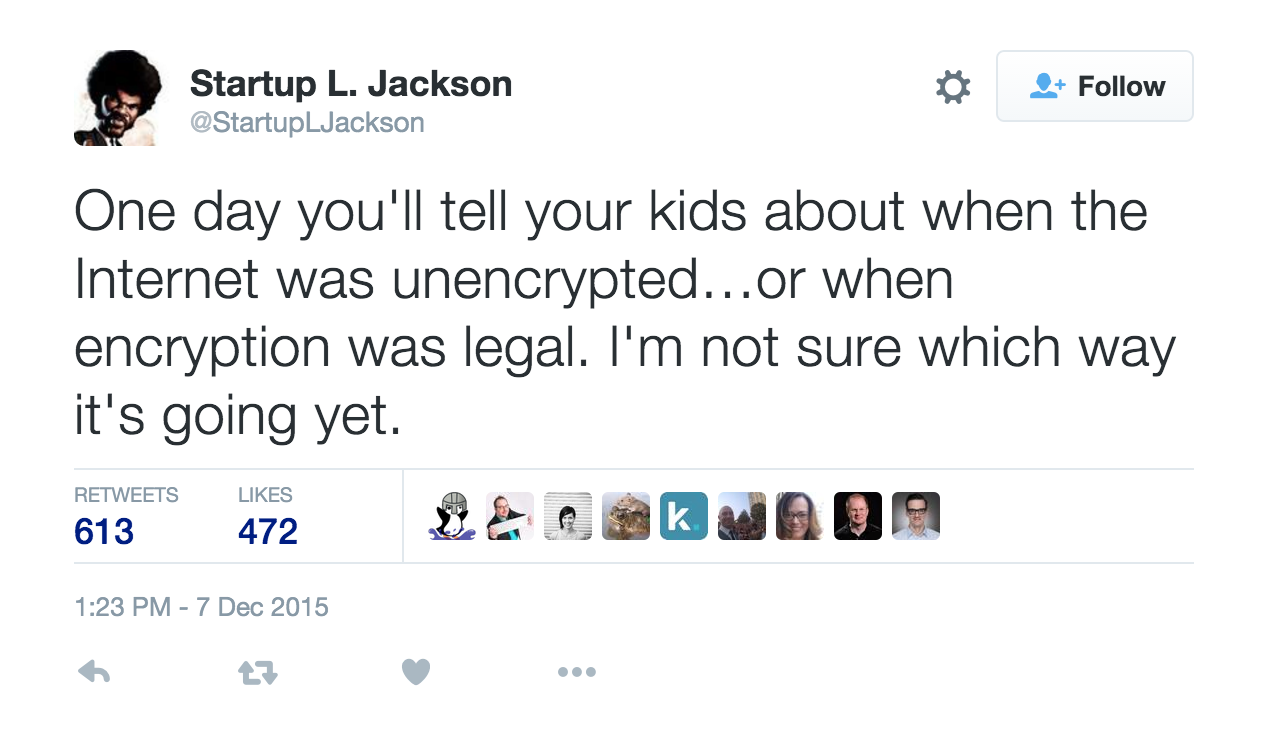

Manchmal sind Blogartikel schnell gemacht:

Die Ende-zu-Ende-Verschlüsselung ist eine der bedeutendsten Erfindungen zum Schutz der digitalen Privatsphäre. Lange war sie ein Werkzeug für Journalisten, Aktivisten und Bürgerrechtsverteidiger. Inzwischen ist sie aber auch in Messengerdiensten wie Signal, Threema und sogar Whatsapp für Anfänger nutzbar.

Die EU-Regierungen werden sich deshalb mit der abermaligen Niederlage zur Chatkontrolle nicht zufriedengeben. Es droht die letzte Schlacht im 30-jährigen Kryptokrieg, an dem sich auch Linke unbedingt beteiligen müssen.

Ja, genau! kann ich da nur sagen zum Fazit von Matthias Monroy in seinem Seite-1-Standpunkt im ND am heutigen Tag.

Tags: Crypto Wars, Edward Snowden, Recht auf Verschlüsselung, Verschlüsselung

Keine 24 Stunden nach den Terroranschlägen von Paris am 13. November 2015 begann das US-amerikanische Wirtschaftsmagazin Forbes mit wilden Spekulationen: »Warum die Pariser ISIS Terroristen PlayStation4 benutzt haben, um die Angriffe zu planen«. Der Artikel behauptet, dass die Attentäter starke Verschlüsselung in ihrer Kommunikation benutzten. Nur deshalb wären die Anschläge möglich gewesen. Diese Behauptung wurde in sämtlichen Medien aufgegriffen – von der New York Times bis zum ARD Morgenmagazin. Auf allen Kanälen war davon die Rede, dass die starke Verschlüsselung die Arbeit der Geheimdienste sabotierte.

Keine 24 Stunden nach den Terroranschlägen von Paris am 13. November 2015 begann das US-amerikanische Wirtschaftsmagazin Forbes mit wilden Spekulationen: »Warum die Pariser ISIS Terroristen PlayStation4 benutzt haben, um die Angriffe zu planen«. Der Artikel behauptet, dass die Attentäter starke Verschlüsselung in ihrer Kommunikation benutzten. Nur deshalb wären die Anschläge möglich gewesen. Diese Behauptung wurde in sämtlichen Medien aufgegriffen – von der New York Times bis zum ARD Morgenmagazin. Auf allen Kanälen war davon die Rede, dass die starke Verschlüsselung die Arbeit der Geheimdienste sabotierte.

Truecrypt war aufgrund

Truecrypt war aufgrund