wenns mir so aus dem herzen spricht, dann hilft nur raub-bloggen:

Tags: Chatkontrolle, EU, KI, Lizenzen, Polizei, Überwachung, Urheberrecht

5. Oktober 2023 | Markus Euskirchen

wenns mir so aus dem herzen spricht, dann hilft nur raub-bloggen:

Tags: Chatkontrolle, EU, KI, Lizenzen, Polizei, Überwachung, Urheberrecht

11. Mai 2023 | Markus Euskirchen

Logo der Kampagne „Chatkontrolle STOPPEN!“

Nicht nur die Netzbewegung hat sich kampagnenförmig aufgestellt gegen die andauernden Zumutungen beim Thema Chatkontrolle seitens der nationalen und EU-Exekutive. Auch die parteiförmige Linke ist „umfassend“ gegen dieses Vorhaben einer Gesamt-EU-Digital-Plattform-Stasi. Von der Sache her ist die Sache eindeutig, möchte man meinen, denn eine Studie des Wissenschaftlichen Dienstes des EU-Parlaments zerlegt die Überwachungspläne der EU-Kommission komplett: Deren Vorschlag einer Chatkontrolle verletze die Grundrechte, sei technisch fragwürdig und würde wohl mit bestehender Rechtsprechung kollidieren.

Tags: Die Linke, EU, Internetüberwachung, Linke Netzpolitik, Netzbewegung, Plattformen

6. Dezember 2022 | Markus Euskirchen

Online-Konferenz: Arbeitskämpfe und Ansätze der Organisierung in der Plattform-Ökonomie am Beispiel von Essenskurieren in China und Deutschland

10. Dezember 2022, 09:00 bis 13:30 Uhr

Anmeldung bis spätestens 8. Dezember bei Peter Franke, e-mail: forumarbeitswelten@fuwei.de

Die Teilnahme wird per E-Mail bestätigt und ein Zugangscode wird kurz vor der Konferenz versandt.

Die Konferenz des Kritischen China-Forums (mehr darüber unten) will Essenslieferanten aus Deutschland und China (Festland und Hong Kong) zu einem Austausch über Arbeitsbedingungen und Arbeitskämpfe in ihren Ländern zusammenbringen. Dabei wird berücksichtigt, dass die Zustellung auf unterschiedliche Art geschieht – zu Fuß, mit dem Fahrrad, E-Bike, Moped, Motorrad oder auch Auto. Der Austausch soll die Unterschiede und Gemeinsamkeiten aufzeigen und die Art und Weise reflektieren, wie sich in diesem Sektor arbeitende Menschen organisieren und wie sie international zusammenarbeiten. Als Teil der Arbeiterklasse stellt sich die Frage ihrer Organisierung: In Form traditioneller oder anarcho-syndikalistischer Gewerkschaften oder in Kollektiven auch jenseits von Gewerkschaften.

PDF mit Programm und allen Einzelheiten (deutschsprachig | englischsprachig)

Tags: China, Plattformen, Plattformkapitalismus, Veranstaltung

Aha, jetzt ist es also raus, wofür sie die Seuche beim Schopfe packen wollen: Grundrechte nur noch gegen einwandfreien Seuchenpass, sprich digitale Identität. Ein fälschungssicheres digitales Verzeichnis des je eigenen sozialen Profils und der biographischen Zeitleiste einer Person soll die Virenfreiheit belegen, kann aber viel mehr. Auf der Basis der anfallenden Daten würden Lebensläufe und Sozialprofile endgültig und eindeutig quantifizierbar. Was quantifizierbar ist, ist nach „objektiven“ Kriterien bewertbar und in letzter Konsequenz verkäuflich und handelbar.

Heise, der größte deutschsprachige Technikverlag, quasi der Spiegel fürs Ingenieurswesen, berichtet vom Stand der Dinge:

Gegen Bürger, die „nachweisen, dass sie nach dem Stand der medizinischen Wissenschaft die übertragbare Krankheit, wegen der Schutzmaßnahmen getroffen werden, nicht oder nicht mehr übertragen können“, sollen Grundrechtseinschränkungen nach § 28 Abs. 1 IfSG (Infektionsschutzgesetz) nicht angeordnet werden dürfen. Quelle

Tags: Cyberwar, Datenschutzbewegung, Gesundheit, me-pick

30. Oktober 2019 | Markus Euskirchen

Papier-Graffito: „Überwachung ist ein entscheidender ökonomischer Faktor. Sie ist sowohl Element im Produktionsapparat wie auch ein Rädchen innerhalb der Disziplinargewalt.“ „?“ „Foucault you!“ „What?“. Hochfeld, Mai 2017 (c) Hafenstaedter

Wer hätte das gedacht: Netzpolitik ist eines der prominenteren Themen im beginnenden US-(Vor-)Wahlkampf. Z.B. der Artikel über die Kampagne von Elizabeth Warren, einer der aussichtsreicheren demokratischen Kandidat_innen, gegen Facebook: ‚Too much power‘: it’s Warren v Facebook in a key 2020 battle. Der Text liefert einen ausführlichen Einblick in die Anti-Tech-Monopol-Debatte im anschwellenden US-Wahlkampf und läßt die Kandidatin Warren mit ihrer Forderung nach Zerschlagung von Facebook radikal erscheinen.

Was die Problemwahrnehmung angeht, bin ich einverstanden: In meiner Lieblingsnachricht zu dem Thema geht es um England und dass dort mit der Abschaltung von Yahoo-groups nationale Infrastraktur mitabgeschaltet wird: die Liste zur Organisation der Verteilung von Telefonnummern. Angesichts der in allen möglichen Bereichen sich andeutenden Infrastrukturapokalypse geht es mir wie dem Blogger Fefe, der sich an seine Jugend erinnert fühlt, als er begeistert Cyberpunk-Romane las. Er fand das immer total geil, aber die Prämisse einigermaßen unglaubwürdig, dass eine Zivilisation freiwillig ihre Infrastruktur so auf Sand bauen würde, dass alles hackbar ist. Weiterlesen

Tags: Eigentum, Facebook, me-pick, Open Source

[Edit 16.3.2020: Unter dem Druck von Corona zu Home Office und angesichts des mehrmaligen Zusammenbruchs der Server von Microsoft Teams: Hinweis auf Jitsi hinzugefügt.]

[Edit 16.3.2020: Unter dem Druck von Corona zu Home Office und angesichts des mehrmaligen Zusammenbruchs der Server von Microsoft Teams: Hinweis auf Jitsi hinzugefügt.]

[Edit 28.3.2020: Zoom entfernt Facebook-Tracker aus iOS-App. Von der Datenübermittlung an Facebook will der Hersteller der Videokonferenz-Software Zoom nichts gewusst haben.]

[Edit 14.5.2020: Profiteur des Lockdown. Weltweit wird per Zoom konferiert, debattiert, geplaudert. Aber wie sicher sind die Daten? Susanne Lang im Neuen Deutschland vom 9.5.20]

[Edit 15.5.2020: Wer seine Konferenzen eher in Richtung Lehr- und Präsentationsbetrieb treiben will, für den oder die empfiehlt sich mittlerweile BigBlueButton. Das Open-Source-Werkzeug erfüllt alle technischen, politischen und datenschutzrechtlichen Voraussetzungen, die ich hier im Folgenden anmahne. Ein Server kann unter eigener Kontrolle betrieben werden, für die Teilnahme reicht ein moderner Browser. Ausprobieren lässt sich das ganze bei Darmstädter Verein Computerwerk e.V. (Nebenbei zeigt der Footer von deren Webseite, dass es auch anders geht als Twitter, nämlich: Mastodon!), kaufen lässt sich BigBlueButton als Dienstleistung für einzelne Treffen oder Konferenzen oder gleich in Form eines eigenen Servers bei dem Hamburger Genossenschaftsbetrieb Hostsharing.]

[Edit Dezember 2020: golem.de schreibt: „Neben der FTC ist auch eine Klage von Verbraucherschützern in den USA anhängig, die Zoom vorwerfen, ihre Nutzerschaft mit den Aussagen zur nicht vorhandenen Ende-zu-Ende-Verschlüsselung getäuscht zu haben. Zoom hat mittlerweile auf die Vorwürfe reagiert und tatsächlich eine optionale Ende-zu-Ende-Verschlüsselung implementiert.“ Ich ergänze: Wer sich einer Firma anvertraut, die ihre Kundschaft schon einmal so belogen hat und den Quellcode ihrer Serversoftware immer noch nicht offenlegt, der ist selber schuld. Wer als Arbeitgeber oder als Entscheider in einer Bildungsinstitution auf Zoom setzt, droht seine Fürsorgepflicht zu verletzen und sollte sich der möglichen Rechtsfolgen bewußt sein.]

[Edit März 2021: fosdem, die große europäische freie-software-konferenz hat mit über 33.000 (in worten: dreiunddreißigtausend) teilnehmer_innen getagt – mit matrix und jitsi. geht nicht gibts also nicht. bzw.: alles nur eine frage der infrastruktur.]

Videokonferenzen sind zu begrüßen. Sie sind allemal besser als Meeting-Jetset per Flugzeug. Allerdings sollten wenigstens wir – in diesem Text meint das „wir“ die Mitarbeiter_innenschaft der RLS – Wert legen auf die Auswahl der Werkzeuge, für die wir uns dabei entscheiden. Wenn wir Catering buchen, dann achten wir ja auch darauf, dass wir als Linke im weitesten Sinne unsere politischen und moralischen Prinzipien möglichst widerspruchsarm in unsere Alltagspraxis, sprich: Auftrags- und Mittelvergabe einfließen lassen. Die Zutaten sollten regional und bio sein, das Menü barrierefrei auch für Menschen mit Nahrungsmittelunverträglichkeiten. Auch das Unternehmen sollte eher klein als groß und regional verankert sein, so dass wir sehen können, ob und dass die Mitarbeiter_innen zu vernünftigen Bedingungen arbeiten können. Wir beauftragen gerne Unternehmen mit Migrationshintergrund, damit die Umverteilung der Mittel, die wir zu vergeben haben, nach unten seitlich geht. Weiterlesen

Tags: Algorithmen, Cyberwar, FOSS, Infrastruktur, me-pick, Netzökonomie, Plattformen

20. August 2018 | Markus Euskirchen

Nicht mal ins Flussbad musste ich, sondern einfach nur über die Straße, um im schifffahrtsfreien Regen meine „Bahnen ziehen“ zu können. Gelegenheit dazu hatte ich vor und nach meinem Vortrag zum Thema „Open Source, Freie Software – Conditio sine qua non für digitale Selbstverteidigung“ im Rahmen der Ferienakademie des Cusanuswerks, die unter dem Titel „Cyber war’s. Sicherheit in einer digitalisierten Welt“ lief. In der Diskussion ging es um praktische Aspekte (vgl. die Tischvorlage), um die Frage „Was tun?“ (vgl. dazu „Die Welt hacken„) und um immer wieder zu diskutierende Einwände im Zusammenhang mit Mythen und Fakten zu Überwachung und digitaler Selbstverteidigung (so der Titel der einschlägigen rls-Broschüre aus der Reihe argumente).

Tags: Big Data, Cyberwar, Digitale Selbstverteidigung, Hacking, Hands-On, Keimform, Privacy, Veranstaltung, Verschlüsselung

27. März 2018 | Markus Euskirchen

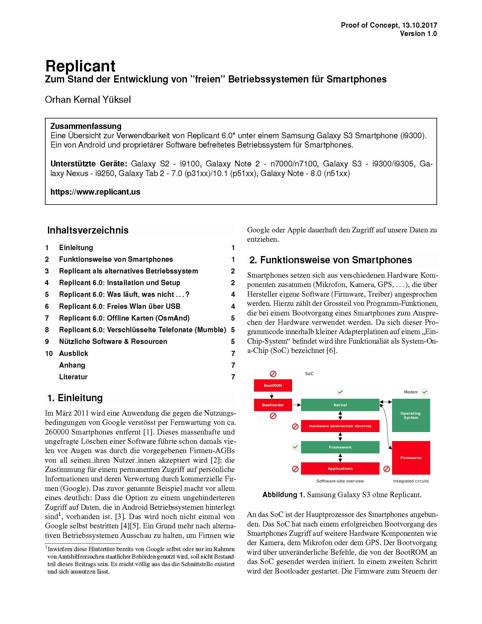

Im März 2011 wird eine Anwendung, die gegen die Nutzungsbedingungen von Google verstößt, per Fernwartung von ca. 260.000 Smartphones entfernt. Dieses massenhafte und ungefragte Löschen einer Software führte schon damals vielen vor Augen, was durch die vorgegebenen Firmen-AGBs von all seinen_ihren Nutzer_innen akzeptiert verlangt und mehr oder weniger gezwungenermaßen akzeptiert wird: die Zustimmung zu einem permanenten Zugriff auf persönliche Informationen und deren Verwertung durch kommerzielle Firmen (Google). Das zuvor genannte Beispiel macht vor allem eines deutlich: Dass die Möglichkeit des ungehinderteren Zugriffs auf Daten, die in Android-Betriebssystemen hinterlegt sind, vorhanden ist. Das wird noch nicht einmal von Google selbst bestritten. Ein Grund mehr nach alternativen Betriebssystemen Ausschau zu halten, um Firmen wie Google oder Apple dauerhaft den Zugriff auf unsere Daten zu entziehen. Um dieses Ziel zu verfolgen, hat sich Orhan Kemal Yüksel im Auftrag von Netzfueralle den Stand der Entwicklung von „freien“ Betriebssystemen für Smartphones genauer angeschaut. Dazu hat er sich den Community-Ansatz mit dem weitestgehenden Anspruch („nicht nur Open Source, sondern ausschließlich Freie Software“) vorgenommen. Er liefert eine Übersicht zur Verwendbarkeit von Replicant 6.0 unter einem Samsung Galaxy S3 Smartphone (i9300). Zum ausführlichen Paper: rls-replicant-6.0 (PDF)

Im März 2011 wird eine Anwendung, die gegen die Nutzungsbedingungen von Google verstößt, per Fernwartung von ca. 260.000 Smartphones entfernt. Dieses massenhafte und ungefragte Löschen einer Software führte schon damals vielen vor Augen, was durch die vorgegebenen Firmen-AGBs von all seinen_ihren Nutzer_innen akzeptiert verlangt und mehr oder weniger gezwungenermaßen akzeptiert wird: die Zustimmung zu einem permanenten Zugriff auf persönliche Informationen und deren Verwertung durch kommerzielle Firmen (Google). Das zuvor genannte Beispiel macht vor allem eines deutlich: Dass die Möglichkeit des ungehinderteren Zugriffs auf Daten, die in Android-Betriebssystemen hinterlegt sind, vorhanden ist. Das wird noch nicht einmal von Google selbst bestritten. Ein Grund mehr nach alternativen Betriebssystemen Ausschau zu halten, um Firmen wie Google oder Apple dauerhaft den Zugriff auf unsere Daten zu entziehen. Um dieses Ziel zu verfolgen, hat sich Orhan Kemal Yüksel im Auftrag von Netzfueralle den Stand der Entwicklung von „freien“ Betriebssystemen für Smartphones genauer angeschaut. Dazu hat er sich den Community-Ansatz mit dem weitestgehenden Anspruch („nicht nur Open Source, sondern ausschließlich Freie Software“) vorgenommen. Er liefert eine Übersicht zur Verwendbarkeit von Replicant 6.0 unter einem Samsung Galaxy S3 Smartphone (i9300). Zum ausführlichen Paper: rls-replicant-6.0 (PDF)

Tags: Android, Google, Hands-On, Keimform, me-pick, Publikation, Smartphone

26. Januar 2017 | Markus Euskirchen

Von Kirschblut, Gemeinfrei, Link

Neulich wie jährlich: Ablesung der Heizkostenverteiler. Das sind die Dinger, die an den Heizkörpern kleben, immer im Weg sind, wenn man sich da mal gemütlich anlehnen will und auf einem kleinen Display irgendwelche kryptischen Angaben zum Energieverbrauch machen (vgl. Abbildung links). Als der Ableser anfing, die Dinger abzunehmen und auszutauschen, unsere Frage: „Warum tauschen Sie die aus?“ Antwort: „Sie kriegen neue, die funken jetzt.“ „Ja, was funken die denn?“ „Ins Treppenhaus, da sind jetzt so Knoten, von dort gehts dann per Händinetz zur Zentrale.“ „Ach, sie meinen, wir kriegen jetzt smarte Heizkostenzähler?“ „Smart, smart, wird schon nicht gleich von der NSA gehackt, Ihr Zähler.“ „Na dann schrauben Sie mal bitte den alten wieder dran.“ Das hat er dann auch gemacht, ohne weiteren Druck oder irgendwie unangenehme Worte. Und warum ist das jetzt wichtig hier??!

Tags: Big Data, Energie, Infrastruktur, Klima, me-pick, Smart City, Smart Grid, Smart Home

30. November 2016 | Susanne Lang

Während in Deutschland fast zeitgleich eine Verfassungsbeschwerde gegen die Vorratsdatenspeicherung prominent eröffnet wurde, unterhölt Großbritannien die digitalen Grundrechte auf der Überholspur. „Großbritannien hat gerade die extremste Form von Überwachung in der Geschichte westlicher Staaten legalisiert“ kommentiert Edward Snowden dieses Gesetz.