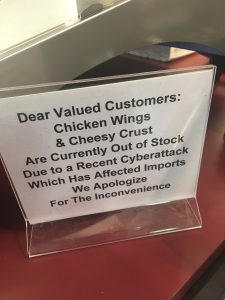

via twitter

Derzeit ist überall Digitalisierung. In fast allen bis vor kurzem nicht digital überbauten gesellschaftlichen Bereichen hält irgendwie die Digitalisierung Einzug. Damit wird auch IT-Sicherheit in Bereichen zum Thema, die bisher noch nicht digital angreifbar waren. Cyberangriffe allerorten. Neulich waren die Chicken Wings aus: Cyberangriff. Kann man nix machen. Cyber mag für den einen oder die andere immer noch aufregend und nach Neuland klingen. Mit dem Hebel „Cyberwar“ werden Milliarden öffentlicher Gelder in Richtung sich werbewirksam präsentierender Startups und IT-Konzerne und neuer Bürokratien umverteilt. Produziert wird dort dann Pseudo-Sicherheit à la IT-Sicherheitskennzeichen (etwas nach unten scrollen, dort machen sie immerhin transparent, was das „Sicherheitskennzeichen“ nicht kann…).

Aber IT-Sicherheit ist kein neues Thema. Streng genommen sind die mathematischen Grundlagen von IT-Sicherheit nicht einmal ein digitalistisches Thema. Zum Beispiel das Kerckhoffs’sche Prinzip: Im Jahr 1883, lange vor der Existenz jeder automatischen Rechenmaschine, formulierte der niederländische Sprachforscher Auguste Kerckhoff dieses bis heute gültige grundlegende Gesetz der Wissenschaft von der Verschlüsselung („Kryptographie“). Es besagt, dass die Sicherheit eines Verschlüsselungsverfahrens nicht auf der Geheimhaltung der Art und Weise der Verschlüsselung („Verschlüsselungsalgorithmus“) beruht, sondern auf der Geheimhaltung lediglich des Schlüssels (bzw. der Kombination aus Schlüssel und Passwort). Weiterlesen

Tags: Cyberwar, Keimform, me-pick, Open Source