Quelle

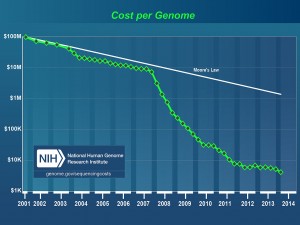

Ein Computerwerkzeug zur automatisierten Sortierung von Menschen nach ihrem genetischen Profil („Erbgut“) ist vor kurzem als Codeschnippsel bei der Programmierplattform GitHub erschienen – unter dem Titel „Genetic Access Control“. Als erster stolperte wohl ein Redakteur der Fachzeitschrift Software Development Times über die Angelegenheit. Wie das funktioniert, erklärt Florian Mai ganz gut. Die private Gen-Analyse und -Datenbank-Firma 23andme (Werbeslogan: „Find out what your DNA says about you and your family.“ Kostenpunkt: 99$) hat sofort gegengesteuert – und den Account des Programmierers gesperrt, nicht etwa die Schnittstelle zu ihrer Datenbank („Genetics for your app.“). Denn auf dieser Schnittstelle basiert die Expansionsstrategie des Unternehmens, nachdem es in Folge staatlicher Regulierung (ja, sowas gibt es noch, sogar in den USA) keine als Gesundheitstests deklarierten breitbandigen Gentests mehr anbieten darf. Weiterlesen

Tags: Algorithmen, Big Data, Biologismus, Genetics, Gesundheit, me-pick, Migration, Rassismus

Die Zeit titelte:

Die Zeit titelte:  Engagierte Verfechter und Verfechterinnen Freier Software haben ein ähnliches Problem wie diverse Musiker_innen und ihre Bands, deren Musik gezielt zur

Engagierte Verfechter und Verfechterinnen Freier Software haben ein ähnliches Problem wie diverse Musiker_innen und ihre Bands, deren Musik gezielt zur

jetzt erst habe auch ich das bereits 2013 erschienene büchlein gelesen, das in dialogischer form auf einen emailschriftwechsel (verschlüsselt oder unverschlüsselt??) zwischen dem in england ansässigen großphilosophen

jetzt erst habe auch ich das bereits 2013 erschienene büchlein gelesen, das in dialogischer form auf einen emailschriftwechsel (verschlüsselt oder unverschlüsselt??) zwischen dem in england ansässigen großphilosophen